Según una nueva investigación, una campaña de malware móvil recientemente revelada dirigida a musulmanes uigures también atrapó a varios funcionarios y activistas tibetanos de alto rango.

Investigadores de seguridad del Laboratorio de Ciudadanos de la Universidad de Toronto dicen que algunos de los objetivos tibetanos fueron enviados específicamente a enlaces web maliciosos a través de WhatsApp, que, cuando se abrió, podría haber obtenido sigilosamente acceso completo a su teléfono, instalar spyware y robar silenciosamente información privada y confidencial.

Las hazañas compartieron "superposiciones técnicas" con una campaña recientemente divulgada dirigida a los musulmanes uigures , una minoría oprimida en el estado chino de Xinjiang. Google reveló el mes pasado los detalles de la campaña, que se dirigió a los usuarios de iPhone, pero no dijo quién fue el objetivo o quién estuvo detrás del ataque. Las fuentes dijeron a TechCrunch que Pekín tenía la culpa. Apple, que parchó las vulnerabilidades, luego confirmó que las hazañas apuntaban a los uigures .

Aunque Citizen Lab no especificó quién estuvo detrás de la última ronda de ataques, los investigadores dijeron que el mismo grupo dirigido a uigures y tibetanos también utilizó Android hazañas Esas hazañas, recientemente reveladas y detalladas por la firma de seguridad Volexity, se usaron para robar mensajes de texto, listas de contactos y registros de llamadas, así como para mirar y escuchar a través de la cámara y el micrófono del dispositivo.

Es el último movimiento en una marcada escalada de ataques contra grupos étnicos minoritarios bajo vigilancia y sujeción por parte de Beijing. China ha reclamado durante mucho tiempo los derechos sobre el Tíbet, pero muchos tibetanos mantienen lealtad al líder espiritual del país, el Dalai Lama. Grupos de derechos humanos dicen que China continúa oprimiendo al pueblo tibetano, tal como lo hace con los uigures.

Un portavoz del consulado chino en Nueva York no respondió un correo electrónico solicitando comentarios, pero China ha negado durante mucho tiempo los esfuerzos de piratería respaldados por el estado, a pesar de un flujo constante de evidencia de lo contrario. Aunque China ha reconocido que ha tomado medidas contra los uigures en el continente, en su lugar clasifica sus detenciones masivas forzadas de más de un millón de ciudadanos chinos como esfuerzos de "reeducación" , un reclamo ampliamente refutado por Occidente.

El grupo de piratería, que Citizen Lab llama "Carpa Venenosa", utiliza los mismos exploits, spyware e infraestructura para atacar a los tibetanos y a los uigures, incluidos los funcionarios de la oficina del Dalai Lama, parlamentarios y grupos de derechos humanos.

Bill Marczak, investigador del Citizen Lab, dijo que la campaña fue una "gran escalada" en los esfuerzos para acceder y sabotear estos grupos tibetanos.

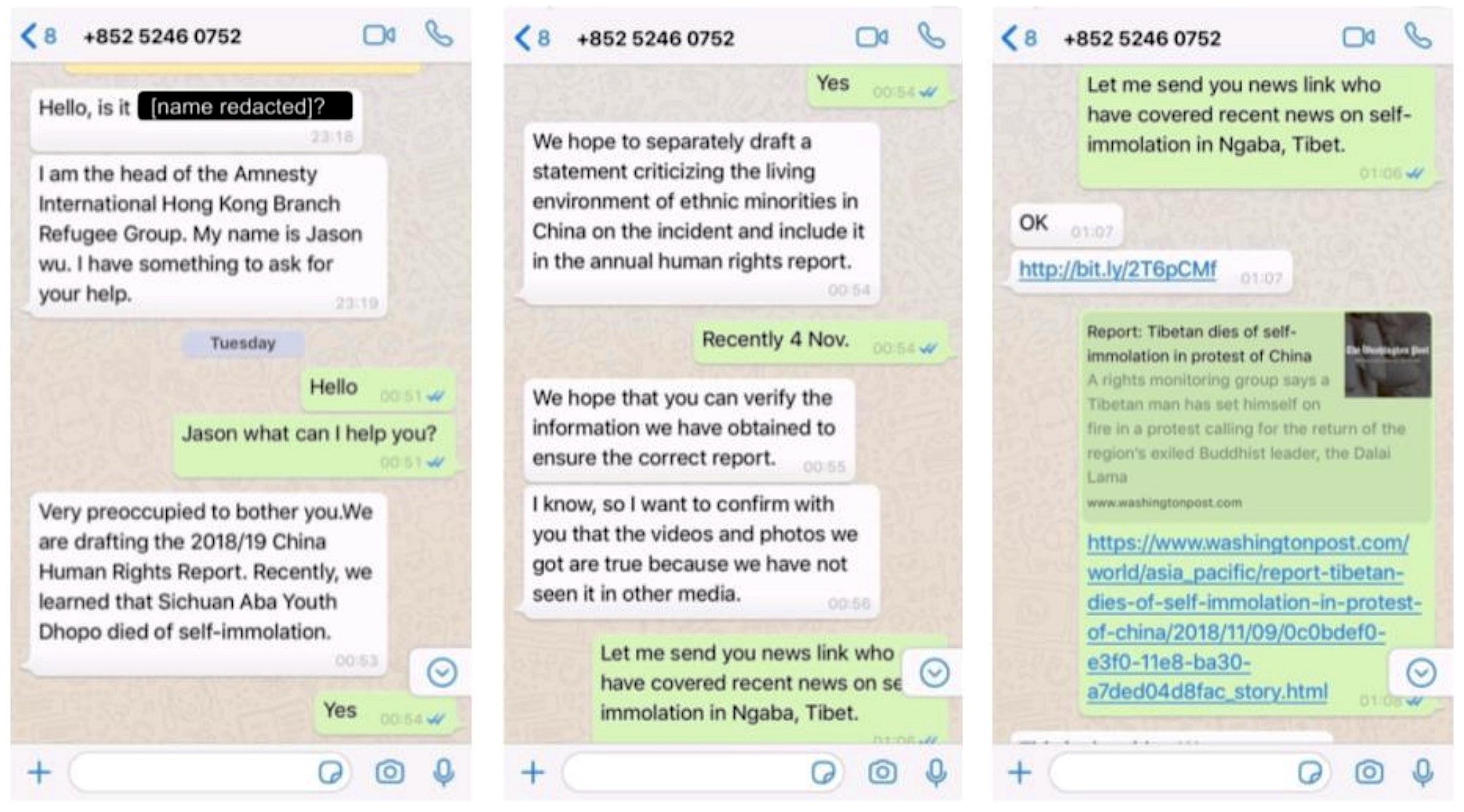

En su nueva investigación publicada el martes y compartida con TechCrunch, Citizen Lab dijo que varias víctimas tibetanas fueron atacadas con enlaces maliciosos enviados en mensajes de WhatsApp por personas que pretendían trabajar para Amnistía Internacional y The New York Times. Los investigadores obtuvieron algunos de esos mensajes de WhatsApp de TibCERT, una coalición tibetana para compartir inteligencia sobre amenazas, y descubrieron que cada mensaje fue diseñado para engañar a cada objetivo para que haga clic en el enlace que contiene el exploit. Los enlaces se disfrazaron mediante un servicio de acortamiento de enlaces, lo que permitió a los atacantes enmascarar la dirección web completa, pero también obtener información sobre cuántas personas hicieron clic en un enlace y cuándo.

"La artimaña fue persuasiva", escribieron los investigadores. Durante un período de una semana en noviembre de 2018, las víctimas seleccionadas abrieron más de la mitad de los intentos de infección. Sin embargo, no todos estaban infectados; Todos los objetivos ejecutaban software de iPhone no vulnerable.

Uno de los mensajes específicos de ingeniería social, que pretende ser un trabajador humanitario de Amnistía Internacional, dirigido a funcionarios tibetanos (Imagen: Citizen Lab / suministrado)

Los investigadores dijeron que tocar un enlace malicioso dirigido a iPhones desencadenaría una cadena de exploits diseñados para atacar una serie de vulnerabilidades, una tras otra, a fin de obtener acceso al software de iPhone subyacente, generalmente fuera de los límites.

La cadena "finalmente ejecutó una carga útil de spyware diseñada para robar datos de una variedad de aplicaciones y servicios", dijo el informe.

Una vez que se lograra la explotación, se instalaría un implante de spyware, que permitiría a los atacantes recopilar y enviar datos al servidor de comando y control de los atacantes, incluidas ubicaciones, contactos, historial de llamadas, mensajes de texto y más. El implante también extraería datos, como mensajes y contenido, de una lista codificada de aplicaciones, la mayoría de las cuales son populares entre los usuarios asiáticos, como QQMail y Viber.

manzana había reparado las vulnerabilidades meses antes (en julio de 2018); luego fueron confirmados como los mismos defectos encontrados por Google a principios de este mes.

"La seguridad de los datos de nuestros clientes es una de las principales prioridades de Apple y valoramos enormemente nuestra colaboración con investigadores de seguridad como Citizen Lab", dijo un portavoz de Apple a TechCrunch. “El problema de iOS detallado en el informe ya había sido descubierto y parcheado por el equipo de seguridad de Apple. Siempre alentamos a los clientes a descargar la última versión de iOS para obtener las mejores y más actuales mejoras de seguridad ".

Mientras tanto, los investigadores descubrieron que los ataques basados en Android detectarían qué versión de Chrome se estaba ejecutando en el dispositivo y servirían para un exploit correspondiente. Esas hazañas habían sido reveladas y fueron "obviamente copiadas" del código de prueba de concepto publicado previamente publicado por sus buscadores en rastreadores de errores, dijo Marczak. Una explotación exitosa engañaría al dispositivo para que abra Facebook navegador Chrome integrado en la aplicación, que le da al implante de spyware acceso a los datos del dispositivo al aprovechar la gran cantidad de permisos de dispositivos de Facebook.

Los investigadores dijeron que el código sugiere que el implante podría instalarse de manera similar usando Facebook Messenger y las aplicaciones de mensajería WeChat y QQ, pero no funcionó en las pruebas de los investigadores.

Una vez instalado, el implante descarga complementos del servidor del atacante para recopilar contactos, mensajes, ubicaciones y acceso a la cámara y el micrófono del dispositivo.

Un google El portavoz dijo: "" Colaboramos con Citizen Lab en esta investigación y apreciamos sus esfuerzos para mejorar la seguridad en todas las plataformas. Como se señaló en el informe, estos problemas fueron parcheados y ya no representan un riesgo para los usuarios con el software actualizado ".

Facebook, que recibió el informe de Citizen Lab sobre la actividad de explotación en noviembre de 2018, no hizo comentarios al momento de la publicación.

"Desde la perspectiva del adversario, lo que hace que los dispositivos móviles sean un objetivo de espionaje atractivo es obvio", escribieron los investigadores. "Es en los dispositivos móviles que consolidamos nuestras vidas en línea y para la sociedad civil, lo que también significa organizar y movilizar movimientos sociales que un gobierno puede considerar amenazantes".

"Una vista dentro de un teléfono puede dar una vista dentro de estos movimientos", dijeron.

Los investigadores también encontraron otra ola de enlaces que intentan engañar a un parlamentario tibetano para que permita el acceso de una aplicación maliciosa a su cuenta de Gmail.

Citizen Lab dijo que la amenaza de la campaña de malware móvil fue un "cambio de juego".

"Estas campañas son los primeros casos documentados de exploits de iOS y spyware que se utilizan contra estas comunidades", escribieron los investigadores. Pero ataques como Poison Carp muestran que las amenazas móviles "no son esperadas por la comunidad", como lo demuestran las altas tasas de clics en los enlaces de explotación.

Gyatso Sither, secretario de TibCERT, dijo que la naturaleza altamente selectiva de estos ataques presenta un "gran desafío" para la seguridad de los tibetanos.

"La única forma de mitigar estas amenazas es a través del intercambio colaborativo y la conciencia", dijo.

Actualizado con comentario de Google.

Fuentes dicen que China usó hacks de iPhone para atacar a musulmanes uigures

No hay comentarios:

Publicar un comentario